Yubico YubiKey YubiHSM 2 FIPS v2.2

inkl. MwSt. Versandkosten werden an der Kasse berechnet

Artikelnummer: 11962762000

Herstellernummer: 5060408464557

EAN: 5060408464557

Du benötigst mehr als 10 YubiKeys? Hier Sonderpreise anfragen:

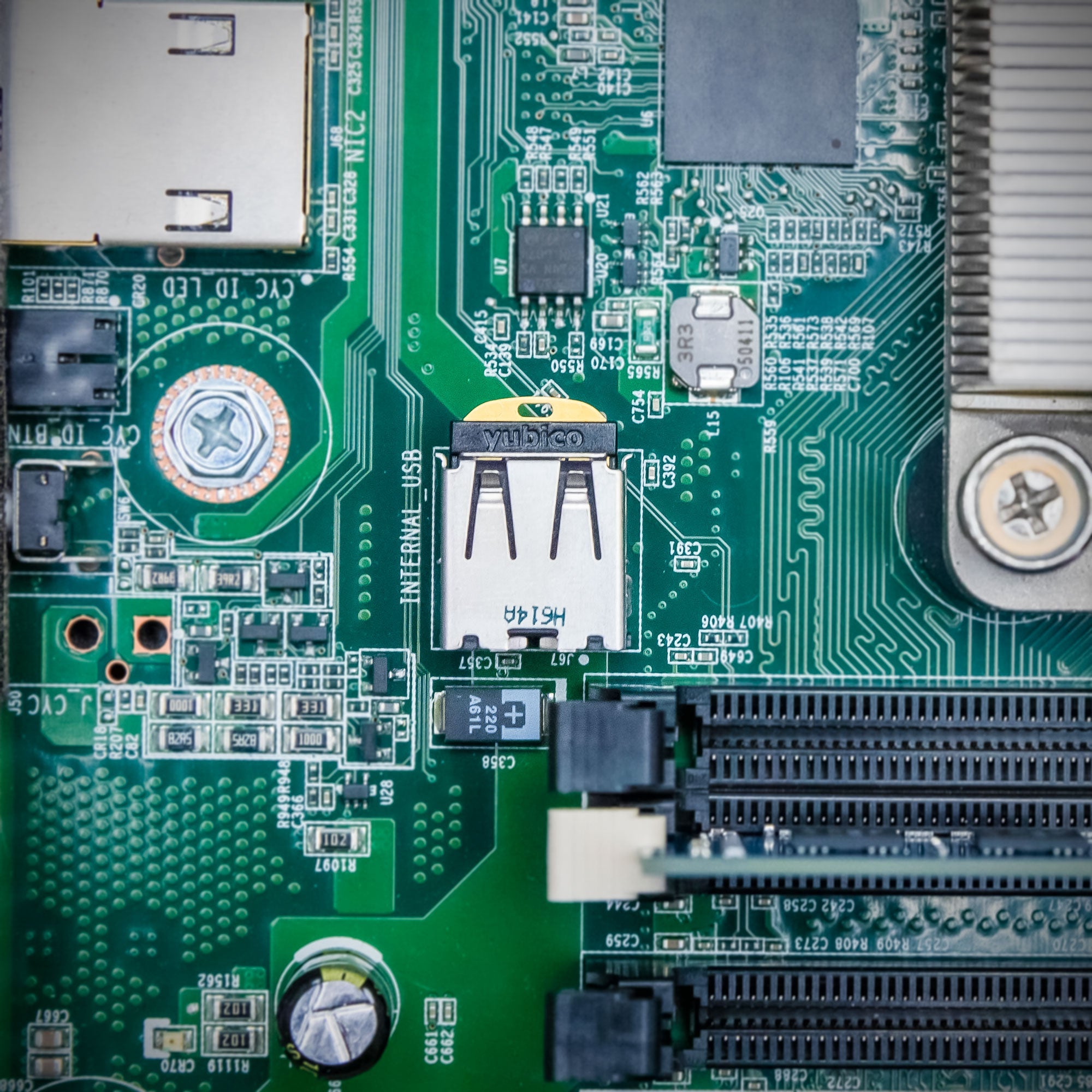

- Anschluss: USB-A

Mit dem YubiHSM können Unternehmen jeder Größe die Sicherheit kryptografischer Schlüssel über den gesamten Lebenszyklus hinweg verbessern, Risiken reduzieren und die Einhaltung von Compliance-Vorschriften sicherstellen. Mit dem als Open Source verfügbaren YubiHSM SDK 2.0 können Unternehmen die Unterstützung für das sichere HSM einfach und schnell in eine Vielzahl von Plattformen und Systemen für bestehende und neue Anwendungsfälle integrieren, bei denen starke Sicherheit wichtiger denn je ist.

-

Hohe Qualität:

für die Ewigkeit gebaut. IP68-zertifiziert (wasser- und staubdicht), bruchsicher, keine Batterien erforderlich, keine beweglichen Teile. -

Schnelle Integration, einfache Verwaltung:

Unterstützung individueller Anwendungen mithilfe von Open-Source-Bibliotheken. Schnittstellen über YubiHSM KSP, PKCS#11 und native Bibliotheken. -

Formfaktor:

„Nano“ für diskrete Aufbewahrung im Port. USB-A Anschluss für Standard-Ports 1.0, 2.0 und 3.0. Entwickelt für einen geringen Stromverbrauch. -

Sicher hergestellt:

Von der Komponentenbeschaffung bis zur Fertigung gewährleistet Yubico ein Höchstmaß an Sicherheit. Hergestellt in den USA und Schweden. -

NIST-Zertifizierung:

FIPS 140-2 validiert (Gesamtstufe 2, physische Sicherheitsstufe 3).

Datenblatt als PDF Download

Professionelle Benutzer

Unternehmen vertrauen darauf

Technologie

High-Tech-Unternehmen sind die Branche, die am stärksten von Cyberangriffen betroffen ist. Kriminelle versuchen unermüdlich, sich technologisches geistiges Eigentum anzueignen – Patente, Codes, Geschäftsgeheimnisse und strategische Pläne. Yubico kann Technologieunternehmen dabei helfen, agil zu bleiben, ohne auf starke Sicherheit zu verzichten.

Energie und natürliche Ressourcen

Energie-, Versorgungs- und Öl- und Gasunternehmen können mit dem YubiKey eine robuste, benutzerfreundliche Authentifizierung implementieren, die kritische Anwendungen, Daten und Infrastruktur vor Ransomware-Angriffen und anderen Cyber-Bedrohungen schützt, die zu Betriebsstörungen kritischer Infrastruktur führen.